🚀 Dashboard con 𝟭𝟱 𝗞𝗣𝗜𝘀 𝗰𝗹𝗮𝘃𝗲 𝗱𝗲 #𝗖𝗶𝗯𝗲𝗿𝘀𝗲𝗴𝘂𝗿𝗶𝗱𝗮𝗱 𝗗𝗶𝗴𝗶𝘁𝗮𝗹 que debes analizar para evitar ataques y hackeos!!

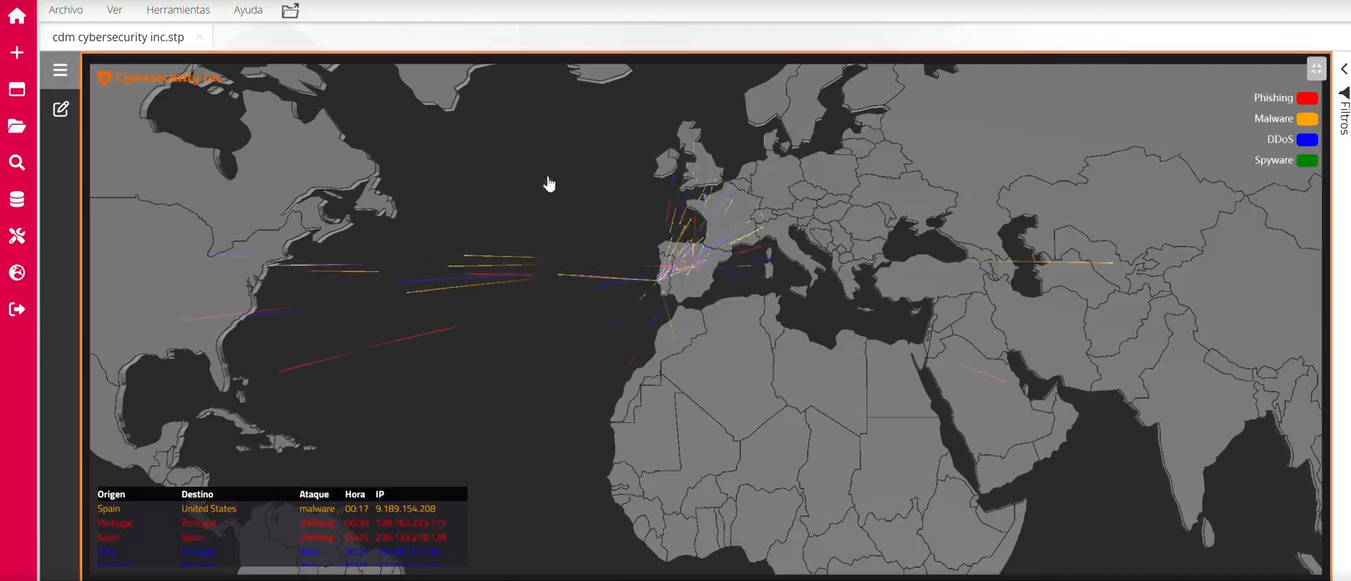

𝟭. 𝗧𝗶𝗲𝗺𝗽𝗼 𝗠𝗲𝗱𝗶𝗼 𝗽𝗮𝗿𝗮 𝗗𝗲𝘁𝗲𝗰𝘁𝗮𝗿 (𝗠𝗧𝗧𝗗)Phishing, Malware, DDoS...Tiempo promedio para identificar cualquier tipo de ataque después de su inicio

𝟮. 𝗧𝗶𝗲𝗺𝗽𝗼 𝗠𝗲𝗱𝗶𝗼 𝗽𝗮𝗿𝗮 𝗥𝗲𝘀𝗽𝗼𝗻𝗱𝗲𝗿 (𝗠𝗧𝗧𝗥, 𝗠𝗲𝗮𝗻 𝗧𝗶𝗺𝗲 𝘁𝗼 𝗥𝗲𝘀𝗽𝗼𝗻𝗱)Tiempo promedio que tarda el equipo en contener y resolver incidentes. Importante para ataques DDoS y malware

𝟯. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗙𝗶𝗹𝘁𝗿𝗮𝗱𝗼 𝗱𝗲 𝗧𝗿𝗮́𝗳𝗶𝗰𝗼 𝗠𝗮𝗹𝗶𝗰𝗶𝗼𝘀𝗼% de tráfico malicioso bloqueado por firewalls, IDS/IPS y filtros. Indicador clave frente a DDoS y correos electrónicos maliciosos

𝟰. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗗𝗲𝘁𝗲𝗰𝗰𝗶𝗼́𝗻 𝗱𝗲 𝗣𝗵𝗶𝘀𝗵𝗶𝗻𝗴Porcentaje de intentos de phishing detectados y bloqueados antes de que lleguen al usuario. Mide la efectividad de los filtros de correo y antiphishing

𝟱. 𝗣𝗼𝗿𝗰𝗲𝗻𝘁𝗮𝗷𝗲 𝗱𝗲 𝗗𝗶𝘀𝗽𝗼𝘀𝗶𝘁𝗶𝘃𝗼𝘀 𝗜𝗻𝗳𝗲𝗰𝘁𝗮𝗱𝗼𝘀Proporción de dispositivos que muestran infecciones activas en comparación con el total

𝟲. 𝗙𝗿𝗲𝗰𝘂𝗲𝗻𝗰𝗶𝗮 𝗱𝗲 𝗘𝘀𝗰𝗮𝗻𝗲𝗼𝘀 𝗱𝗲 𝗩𝘂𝗹𝗻𝗲𝗿𝗮𝗯𝗶𝗹𝗶𝗱𝗮𝗱𝗲𝘀Nº de escaneos de sistemas y redes realizados para identificar vulnerabilidades explotables

𝟳. 𝗣𝗼𝗿𝗰𝗲𝗻𝘁𝗮𝗷𝗲 𝗱𝗲 𝗩𝘂𝗹𝗻𝗲𝗿𝗮𝗯𝗶𝗹𝗶𝗱𝗮𝗱𝗲𝘀 𝗣𝗮𝗿𝗰𝗵𝗲𝗮𝗱𝗮𝘀Ratio de vulnerabilidades críticas solucionadas frente al total detectado

𝟴. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗕𝗹𝗼𝗾𝘂𝗲𝗼 𝗱𝗲 𝗗𝗗𝗼𝗦% de intentos de denegación de servicio bloqueados por sistemas de mitigación

𝟵. 𝗔𝗰𝘁𝗶𝘃𝗶𝗱𝗮𝗱 𝗔𝗻𝗼́𝗺𝗮𝗹𝗮 𝗱𝗲 𝗨𝘀𝘂𝗮𝗿𝗶𝗼𝘀Número de actividades inusuales detectadas (accesos desde ubicaciones sospechosas, múltiples intentos fallidos). Detecta posibles cuentas comprometidas

𝟭𝟬. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗙𝗮𝗹𝘀𝗼𝘀 𝗣𝗼𝘀𝗶𝘁𝗶𝘃𝗼𝘀 𝗲𝗻 𝗔𝗹𝗲𝗿𝘁𝗮𝘀% de alertas que no representan amenazas reales. Ayuda a optimizar la detección para evitar sobrecargas

𝟭𝟭. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗘́𝘅𝗶𝘁𝗼 𝗱𝗲 𝗔𝘁𝗮𝗾𝘂𝗲𝘀 (𝗔𝘁𝘁𝗮𝗰𝗸 𝗦𝘂𝗰𝗰𝗲𝘀𝘀 𝗥𝗮𝘁𝗲)Proporción de ataques que lograron comprometer sistemas frente al total de intentos detectados

𝟭𝟮. 𝗣𝗼𝗿𝗰𝗲𝗻𝘁𝗮𝗷𝗲 𝗱𝗲 𝗔𝗿𝗰𝗵𝗶𝘃𝗼𝘀 𝗔𝗻𝗮𝗹𝗶𝘇𝗮𝗱𝗼𝘀 𝗰𝗼𝗻 𝗦𝗼𝗳𝘁𝘄𝗮𝗿𝗲 𝗔𝗻𝘁𝗶𝗺𝗮𝗹𝘄𝗮𝗿𝗲Proporción de archivos y procesos analizados en tiempo real

𝟭𝟯. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗖𝘂𝗺𝗽𝗹𝗶𝗺𝗶𝗲𝗻𝘁𝗼 𝗱𝗲 𝗣𝗼𝗹í𝘁𝗶𝗰𝗮𝘀 𝗱𝗲 𝗦𝗲𝗴𝘂𝗿𝗶𝗱𝗮𝗱Porcentaje de sistemas que cumplen con estándares y normativas de seguridad

𝟭𝟰. 𝗖𝗼𝘀𝘁𝗼 𝗽𝗼𝗿 𝗜𝗻𝗰𝗶𝗱𝗲𝗻𝘁𝗲 𝗱𝗲 𝗦𝗲𝗴𝘂𝗿𝗶𝗱𝗮𝗱Costos directos e indirectos asociados a cada incidente, incluyendo recuperación, multas y pérdidas operativas

𝟭𝟱. 𝗧𝗮𝘀𝗮 𝗱𝗲 𝗘́𝘅𝗶𝘁𝗼 𝗱𝗲 𝗘𝗻𝘁𝗿𝗲𝗻𝗮𝗺𝗶𝗲𝗻𝘁𝗼𝘀 𝗲𝗻 𝗖𝗶𝗯𝗲𝗿𝘀𝗲𝗴𝘂𝗿𝗶𝗱𝗮𝗱Phishing, Malware...Ratio de empleados que identifican y responden correctamente a simulaciones de ataques. Previene hackeos basados en errores humanos